自2022年11月15日起,代码签名证书的私钥存储在硬件加密模块中

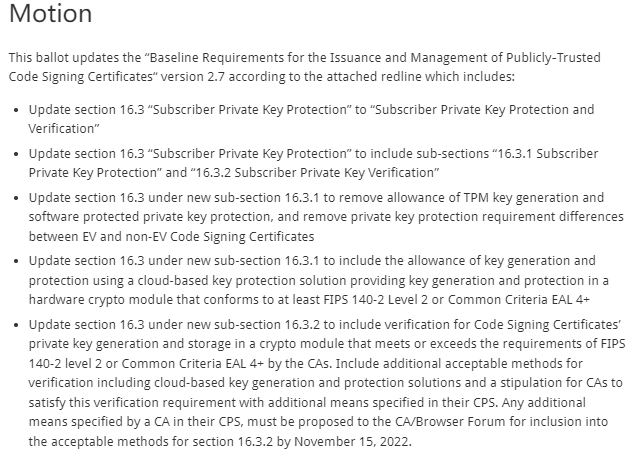

近日,CA/B论坛对代码签名证书的私钥提出了变更请求:证书密钥对必须在FIPS140-2Level2或EAL4+通用标准及更高标准硬件加密的末尾模块生成和存储.此更改旨在加强对代码签名证书私钥的保护。

本次代码签名的基线要求(CSBR)解决了代码签名证书的EV代码签名和OV问题。在此之前,CA/B论坛对EVCode签名和OVCode签名证书对私钥保护有不同的要求。例如,EV代码签名证书存储在Ukey中给用户,而不是EV代码签名(即OV代码签名)可以在软件中生成密钥对,这很容易导致私钥被分发,这增加了潜在的私钥泄露风险。

代码签名证书私钥更改请求

从2022年11月15日起,代码签名证书必须在FIPS140-2Level2或EAL4+通用标准及更高标准的硬件加密模块生成和存储之前达到密钥对。这意味着无论是OVCode签名还是EVCode签名证书,它们的密钥对都需要在硬件设备中生成,并且不支持导出私钥。无疑,这将有助于将私钥泄露的可能性降到最低。

对于代码签名证书用户,可以操作硬件加密模块,使用户身份更加灵活。

拥有安全令牌或硬件安全模块(HSM)的用户

云服务提供商

CA组织或其他受信任的签名服务提供商

此外,CA必须使用以下任何一种方法来验证或确保私钥是在硬件加密模块中生成的:

CA提供具有预生成密钥对的硬件加密模块;

用户密码证书请求需要远程验证硬件加密模块中的密钥;

用户使用CA强制加密库和兼容的硬件加密模块的组合;

用户提供内部和外部的IT审计,表明它只使用兼容的硬件加密模块来生成密钥对;

用户通过云密保方案的订阅和资源配置,提供对硬件加密模块中的私钥进行保护的报告

CA经批准的可验证密钥对是由审核员签署的报告,在用户托管或基于云的硬件加密模块中生成;

用户提供符合代码签名基线要求的协议证明。

修改了对代码签名证书私钥的基线要求,以减少代码签名证书私钥的泄露,从而降低代码签名依赖者在系统中安装恶意软件的风险。

- 上一篇: Windows 硬件合作伙伴中心

- 下一篇: electron codesigning代码签名教程